Architektur und Funktionsweise

Die Architektur von Zero-Knowledge-Coprozessoren (ZK-Coprozessoren) verdeutlicht ihre Funktion als Recheneinheiten, die außerhalb der Blockchain arbeiten, aber durch kryptografische Verfahren eng mit On-Chain-Systemen verbunden sind. Dieses Modul beleuchtet den Aufbau solcher Systeme, den Ablauf von Daten- und Rechenprozessen innerhalb dieser Architektur sowie die kryptografischen Grundlagen, die eine vertrauenslose Verifizierung ermöglichen. Ein fundiertes Verständnis dieser Architektur ist sowohl für Entwickler, die Coprozessoren in ihre Anwendungen integrieren möchten, als auch für Analysten, die deren Zuverlässigkeit und Sicherheit beurteilen wollen, von zentraler Bedeutung.

Kernkomponenten eines ZK-Coprozessors

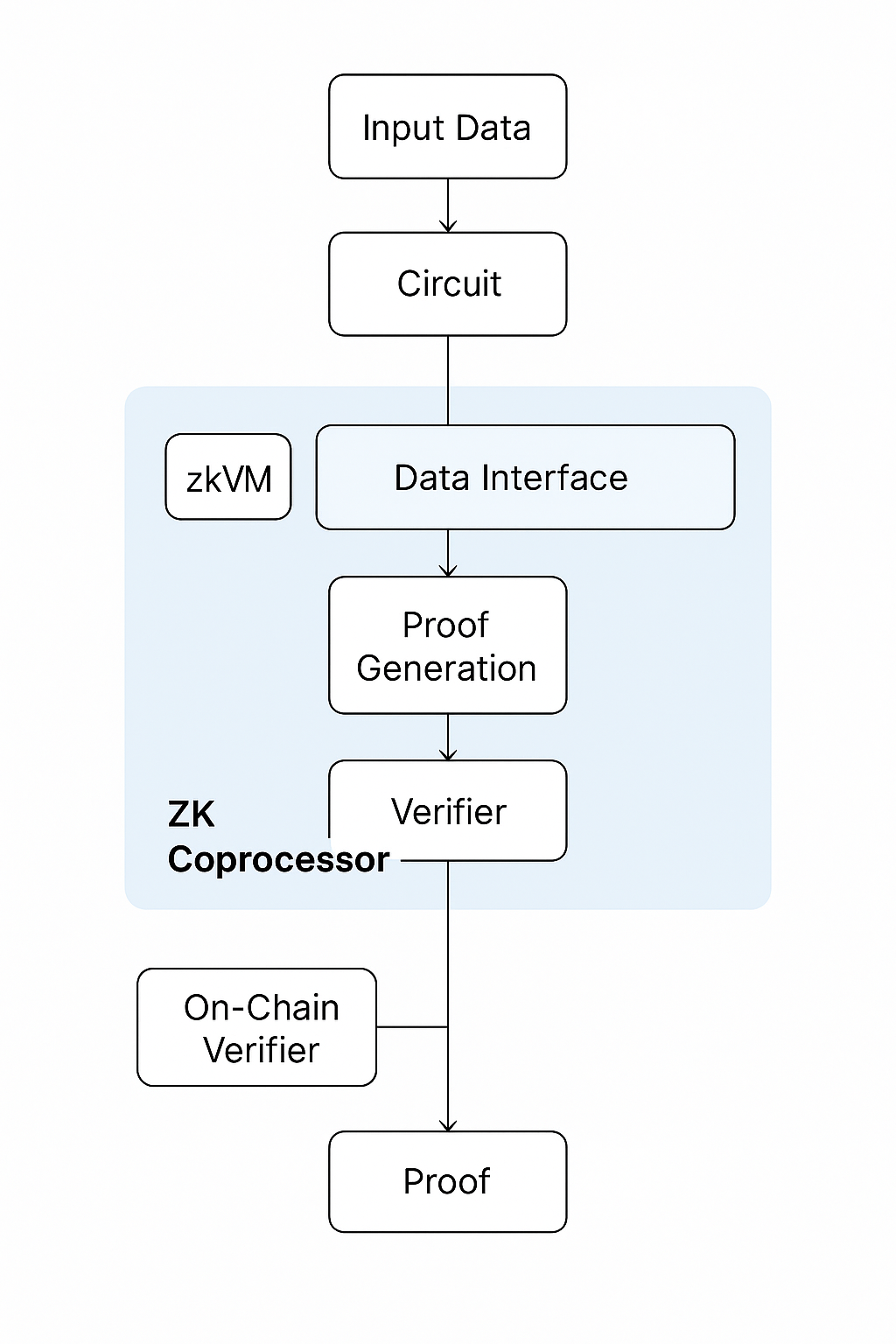

Ein ZK-Coprozessor besteht aus mehreren grundlegenden Bausteinen, die gemeinsam darauf ausgerichtet sind, Berechnungen auszulagern und gleichzeitig deren Überprüfbarkeit sicherzustellen. Im Zentrum des Systems steht die Ausführungsumgebung, meist als Zero-Knowledge Virtual Machine (zkVM) oder als domänenspezifischer Schaltkreis-Compiler umgesetzt. Diese Umgebung interpretiert Code oder Rechenaufgaben und wandelt diese in einen arithmetischen Schaltkreis um, der für die Erzeugung von Zero-Knowledge-Beweisen geeignet ist.

Der Prover übernimmt die Berechnung und erstellt den kryptografischen Beweis. Er verarbeitet die Eingangsdaten, führt die geforderten Operationen außerhalb der Blockchain aus und konstruiert einen prägnanten Beweis, der die Korrektheit der Berechnung bestätigt, ohne vertrauliche Einzelheiten preiszugeben. Der Verifier, typischerweise ein auf der Ziel-Blockchain implementierter Smart Contract, prüft diesen Beweis mit minimalem Ressourcenbedarf. Die Verifikation ist dabei bewusst deutlich weniger rechenaufwendig als die ursprüngliche Berechnung, was eine effiziente Validierung auf der Blockchain ermöglicht.

Eine ergänzende Komponente ist die Daten-Schnittstelle, die steuert, wie der Coprozessor Informationen aus verschiedenen Quellen bezieht. Manche Coprozessoren greifen direkt auf On-Chain-Daten zu, andere aggregieren historische oder externe Datensätze aus dezentralen Speicherlösungen oder Off-Chain-APIs. Die Integrität dieser Daten muss ebenfalls überprüfbar sein, häufig über Merkle-Beweise oder ähnliche kryptografische Verfahren.

Ablauf der Berechnung

Die Funktionsweise eines ZK-Coprozessors folgt einer klar strukturierten Abfolge, die auf eine Trennung zwischen rechenintensiver Verarbeitung und ressourcenschonender Verifikation abzielt. Der Prozess beginnt, sobald eine dezentrale Anwendung oder ein Smart Contract eine Berechnung anfordert, die On-Chain nicht effizient durchführbar ist. Diese Anfrage wird an den Coprozessor weitergeleitet, der alle notwendigen Eingaben entweder aus dem Blockchain-Zustand, aus externen Datenfeeds oder von Nutzern beisteuert.

Nachdem die Eingaben vorliegen, verarbeitet der Coprozessor die Berechnung innerhalb seiner zkVM oder Schaltkreisumgebung. In dieser Phase wird die Berechnung in einen strukturierten arithmetischen Schaltkreis überführt, wodurch die Erstellung eines Zero-Knowledge-Beweises ermöglicht wird. Dieser Beweis fasst den gesamten Ablauf zusammen, sodass eine Überprüfung möglich ist, ohne die Rechenoperation selbst erneut ausführen zu müssen.

Sobald der Beweis generiert ist, wird er zurück an die Blockchain übertragen. Der verifizierende Smart Contract prüft den Beweis dann mithilfe öffentlich bekannter Verifikationsschlüssel. Ist der Beweis gültig, wird das Berechnungsergebnis akzeptiert und dient der Aktualisierung des On-Chain-Zustands, der Ausführung von Smart Contract Logik oder als Input für weitere dezentrale Prozesse. Dieser Ablauf sichert die Integrität der Berechnung, ohne Effizienzverluste in Kauf zu nehmen.

Techniken der Beweiserzeugung

Die Beweiserzeugung stellt den ressourcenintensivsten Teil der ZK-Coprozessor-Architektur dar. Sie setzt fortschrittliche kryptografische Verfahren wie Polynom-Zusicherungen und Multi-Scalar-Multiplikationen ein, um eine Berechnung in algebraische Randbedingungen zu transformieren. Diese Bedingungen werden gelöst, um einen kompakten Beweis zu produzieren.

Moderne Systeme beschleunigen diesen Prozess durch verschiedene Verfahren. Schnelle Fourier-Transformationen (FFT) oder Number Theoretic Transform (NTT) kommen zum Einsatz, um polynomielle Operationen zu optimieren, die für zk-SNARK- und zk-STARK-Konstruktionen zentral sind. Rekursion gewinnt zunehmend an Bedeutung, da sie es ermöglicht, Beweise verschachtelt innerhalb anderer Beweise zu platzieren. Rekursive Beweissysteme erlauben inkrementelle Verifikation, sodass große Berechnungen in kleinere Teilbeweise zerlegt werden, die anschließend zu einem einzigen, schlanken Beweis aggregiert werden.

Diese Optimierungen sind essenziell, um ZK-Coprozessoren für reale Einsatzszenarien zu skalieren. Ohne sie könnte die Beweiserzeugung zu langsam oder zu ressourcenaufwändig werden und damit die Vorteile der Off-Chain-Berechnung zunichtemachen.

On-Chain-Verifikation

Die Verifikation erfolgt auf der Ziel-Blockchain und ist gezielt darauf ausgelegt, minimale Rechenressourcen zu erfordern. Gibt der Coprozessor einen Beweis ab, wird dieser im Verifier Contract mittels vorkalkulierter Parameter geprüft. Während zk-SNARK-Systeme hierfür häufig eine Paarungsprüfung mit konstanter Laufzeit verwenden, setzen zk-STARK-Verifier auf Hash-basierte Zusicherungen und FRI-Protokolle (Fast Reed-Solomon Interactive Oracle Proofs of Proximity).

Dank der Kompaktheit von Zero-Knowledge-Beweisen genügt es in der Regel, lediglich wenige Kilobyte an Daten zu prüfen. Diese Verifikation kann mit einem Bruchteil des Gasverbrauchs durchgeführt werden, der bei vergleichbaren On-Chain-Berechnungen anfiele. Gerade diese Effizienz macht ZK-Coprozessoren im produktiven Blockchain-Betrieb praktikabel. Der Beweis bestätigt nicht nur die Richtigkeit der Berechnung, sondern sichert zugleich die Integrität der Eingaben und die Determiniertheit des Ergebnisses.

Sicherheitsmodell und Bedrohungslage

Die Sicherheit von ZK-Coprozessoren stützt sich sowohl auf kryptografische Unverfälschbarkeit als auch auf das zugrundeliegende Systemdesign. Ihre Schutzgarantien beruhen kryptografisch auf der Schwierigkeit von Problemen wie elliptischen Kurvenpaarungen oder Hash-basierten Zusicherungen. Sofern diese Grundbausteine weiterhin als sicher gelten, lassen sich die erzeugten Beweise nicht fälschen.

Risiken können jedoch aus der technischen Umsetzung des Coprozessors oder der Datenbeschaffung resultieren. Böswillige Prover könnten versuchen, Einschränkungen im Schaltkreis zu umgehen oder manipulierte Daten einzuspeisen. Um dies zu verhindern, setzen Coprozessoren häufig auf Bindung an öffentliche Eingaben, Merkle-Wurzeln oder vertrauenswürdige Datenquellen, um die Legitimität der verwendeten Eingaben zu belegen. Audits der Schaltkreise sowie formale Verifikationsverfahren sind ebenfalls unerlässlich, um Fehler im Design rechtzeitig zu erkennen.

Zudem muss das Gesamtsystem Aspekte wie Betriebsbereitschaft und Ausfallsicherheit sicherstellen. Ist der Coprozessor zentralisiert oder von einem einzelnen Betreiber kontrolliert, entstehen zusätzliche Vertrauensannahmen oder Risiken einer Zensur. Neue Ansätze dezentralisieren daher Coprozessor-Netzwerke, sodass mehrere Prover parallel konkurrieren oder zusammenarbeiten können, um Beweise zu erzeugen. Dadurch reduziert sich die Abhängigkeit von einzelnen Instanzen.